[2계층의 패킷 흐름 이해]

1. 패킷 캡쳐하기

- 서버와 클라이언트의 와이어샤크 실행시키고, 클라이언트의 랜 선을 스위치에 연결한 후 웹 브라우저로 서버에 접속.

- 클라이언트로 서버에 접속하는 과정 끝나면 와이어샤크 스니핑(데이터 주고받기) 중단

>> ARP 패킷: 클라이언트가 랜에서 IP주소 @인 시스템이 누구인지 브로드캐스팅 방식으로 물어봄.

2. 패킷 분석하기

- ARP 패킷 분석

* 브로드캐스팅(모든주소) MAC주소 = ff:ff:ff:ff:ff:ff

* 구하는 Protocol type: IP주소 타입

* Target IP address: IP주소가 @인 장치의 MAC주소#를 찾고 있는 것

- ARP에 대한 응답

IP@ is at MAC# >> IP주소@를 가진 서버가 ARP에 대한 응답으로 자신의 MAC주소#를 ARP 요청 패킷을 보내온 장치에게 회신함.

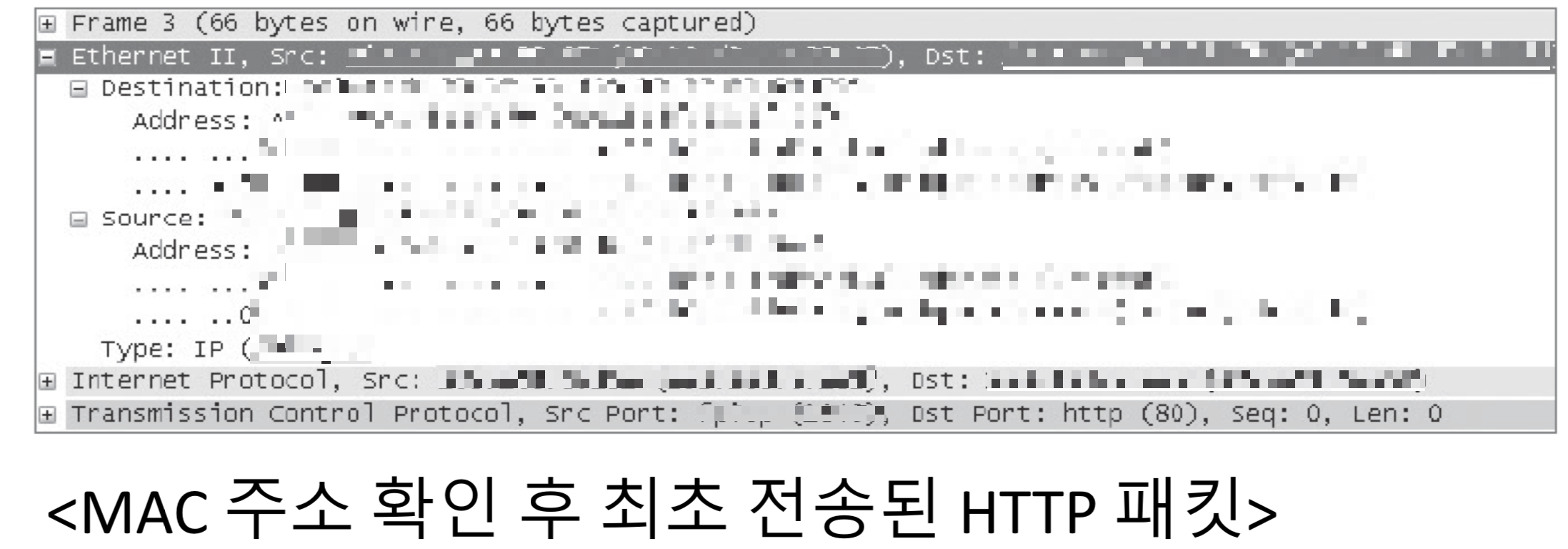

- 서버와 클라이언트가 서로의 MAC 주소 확인 후, 클라이언트는 HTTP 연결 위한 패킷을 보냄

- ARP 과정에서 서버와 클라이언트는 상대의 MAC 주소를 ARP 테이블에 저장 (주소값 매핑)

- ARP 테이블 내용은 arp -a 명령어로 확인

ARP 테이블의 내용은 휘발성

[3계층의 패킷 흐름 이해]

1. 패킷 캡쳐하기

- 서버를 IP 공유기의 WAN 포트에 연결 후 클라이언트는 일반 포트에 연결.

- 서버와 클라이언트의 와이어샤크를 실행한 후, 웹 브라우저로 서버에 접속

- [클라이언트, 서버, 라우터 내/외부 포트]의 MAC과 IP주소 필요.

2. 패킷 분석하기

- 출발지 MAC주소: 클라이언트 MAC주소. 1

- 목적지 MAC주소: IP 공유기의 내부 인터페이스 MAC주소. 2

- 출발지 MAC주소: IP 공유기의 외부 인터페이스 MAC주소. 2

- 목적지 MAC주소: 서버의 MAC주소. 3

- 클라이언트 > 서버 : SYN 패킷

- 서버 > 클라이언트 : SYN+ACK 패킷

- 패킷 내용 확인하기

+ 일정 시간의 데이터를 저장하는데, 과거 내역을 지워가며 새로운 정보를 저장한다.

이벤트가 발생하면 캡쳐하여 덤프하고, 지우지 않고 기록해둬서 사건이 터지면 포렌식 등에 사용할 수 있다.

*** 와이어 샤크로 주고받는 거 캡쳐하면(스니핑) ID, PW 등을 알 수 있고, 인코딩이나 인크립션(평문노출)이 풀릴 수 있다 ***

'네트워크' 카테고리의 다른 글

| [컴퓨터네트워크] week6 - 인터넷 계층, IP프로토콜 (0) | 2024.12.07 |

|---|---|

| [컴퓨터네트워크] week5 - 네트워크 시스템과 다중화 (1) | 2024.12.02 |

| [컴퓨터네트워크] week4 - 네트워크 인터페이스 계층 / 패킷 분석 (0) | 2024.11.30 |

| [컴퓨터네트워크] week3 - 2 (네트워크 인터페이스 계층) (2) | 2024.11.29 |

| [컴퓨터네트워크] week3 - 1 (네트워크 기초와 구조) (7) | 2024.11.28 |